31 jul De vijf meest gezochte ransomware families

Met veel verschillende ransomware-varianten in omloop, is het lastig om te bepalen wat de bedreigingen voor jouw organisatie zijn. In deze blog deel ik de vijf meest gebruikte ransomwarefamilies van dit moment.

Locky

Locky is actief sinds begin 2016 en wordt voornamelijk ingezet via e-mails. Deze ransomware heeft zich continu ontwikkeld, met name in de manier waarop gecodeerde bestanden worden toegevoegd. Daarom zijn er verschillende namen aan Locky-varianten gegeven. Het gebruik van Locky nam in december 2017 sterk toe, omdat het botnet Necurs haar spamactiviteiten na een periode van rust hervatte. Gedurende de vakantieperiode leverde zij tot 47 miljoen spam e-mails per dag.

Cerber

Sinds de start van Cerber in februari 2016 is deze ransomwarefamilie veelvuldig doorontwikkeld en verspreid. Er zijn ten minste zes verschillende versies van dit type ransomware ontwikkeld. Cerber codeert bestanden met een willekeurige extensie van vier letters. Het virus wordt meestal verspreid via e-mail en drive-by-downloads, is gekoppeld aan de exploitkits RIG en Magnitude en wordt aangeboden via een Ransomware as a Service (RaaS)-model. Dit betekent dat het gebruik grotendeels geautomatiseerd is voor zowel het gebruik van het platform als voor het innen van losgeld en het distribueren van decryptors naar slachtoffers.

Ondanks dat Cerber-gebruikers de hoeveelheid losgeld die ze eisen zelf kunnen aanpassen, ligt het gemiddelde bedrag voor het ontgrendelen van bestanden tussen de $1.000,- en $2.000,-.

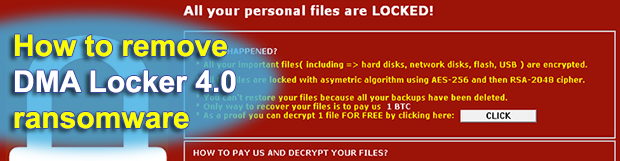

DMA Locker

DMA Locker

DMA Locker werd voor het eerst gedetecteerd in januari 2016 en wordt verspreid via RDP, maar ook per e-mail en de RIG-exploitkit. Deze familie verschilt van traditionele ransomware-varianten omdat het geen extensie aan gecodeerde bestanden toevoegt. In plaats daarvan voegt het een identifier toe aan de bestandstitel. Na een succesvolle besmetting begint de ransomware met het coderen van bestanden. Als er geen internetverbinding beschikbaar is, installeert de ransomware zichzelf en wacht hij tot een verbinding tot stand is gebracht om vervolgens de bestanden te coderen.

Crysis

Crysis wordt gedistribueerd via e-mails en gecompromitteerde RDP-services. Er zijn inmiddels verschillende varianten in omloop. De eerste varianten bestonden uit decryptiesleutels die publiekelijk werden vrijgegeven, waardoor ontcijfering zonder betaling mogelijk was. Recente varianten die bestanden coderen met .arena, .cobra en .dharma-extensies hebben momenteel echter geen publiek beschikbare decryptiesleutels. Crysis heeft ook een aantal extra mogelijkheden, zoals het verzamelen van gegevens van het doelwit via instant messaging-applicaties, webcam- en browserinformatie. Deze gegevens worden verzonden naar een commando- en controleserver.

SamSam

SamSam is actief sinds december 2015 en wordt gebruikt bij gerichte aanvallen op spraakmakende slachtoffers en grote organisaties in de Verenigde Staten, Europa en Azië. Het gaat onder meer om vervoersorganisaties en bedrijven die actief zijn in de gezondheidszorg en het onderwijs. In tegenstelling tot de meeste varianten die phishingmails en exploitkits gebruiken, exploiteert SamSam op het internet gerichte JBoss-applicatieservers. De gegevens van de beheerder worden verzameld voordat de ransomware zich verder verspreidt en alle devices binnen het netwerk infecteert. Vervolgens wordt er losgeld geëist, variërend van ongeveer $4.000,- voor één device en $33.000,- voor alle devices binnen een netwerk.

SamSam wordt waarschijnlijk bestuurd door een groep die bekend staat als Gold Lowell.

Wat kun je doen tegen ransomware?

Hoewel sommige ransomwarebedrijven zijn overgestapt naar cryptovaluta-mining om hun geld te verdienen, vormt ransomware ook in 2018 nog steeds een grote bedreiging.

Ontwikkel procedures en oefen deze voor als een ransomware-aanval zich voordoet

Er zijn verschillende maatregelen die organisaties kunnen nemen om zich goed te beschermen tegen dergelijke aanvallen:

- Maak regelmatig back-ups van gegevens en controleer de integriteit ervan. Zorg ervoor dat back-ups op afstand staan van het netwerk en devices waarvan ze gemaakt worden. Maak zowel cloudgebaseerde als fysieke back-ups.

- Voer alle aanbevolen relevante patches en updates uit. SamSam maakt bijvoorbeeld gebruik van kwetsbare, extern gerichte servers om binnen te dringen.

- Een defense-in-dept-strategie kan helpen bij mitigatie. Dit omvat het segmenteren van netwerken, SMB-verkeer via firewalling en het beperken van de toegang tot belangrijke gegevens op een aantal relevante personen na.

- Ontwikkel procedures en oefen deze voor als een ransomware-aanval zich voordoet. Zo kennen alle leden van de organisatie (operations, IT, security, legal, PR) hun rol, mocht er zich een aanval voordoen.

Deze blog werd geschreven door Rafael Amado, Strategy and Research analyst en verscheen eerder op https://www.securitymanagement.nl/rafael-amado-de-vijf-meest-gezochte-ransomware-families

Sorry, het is niet mogelijk om te reageren.